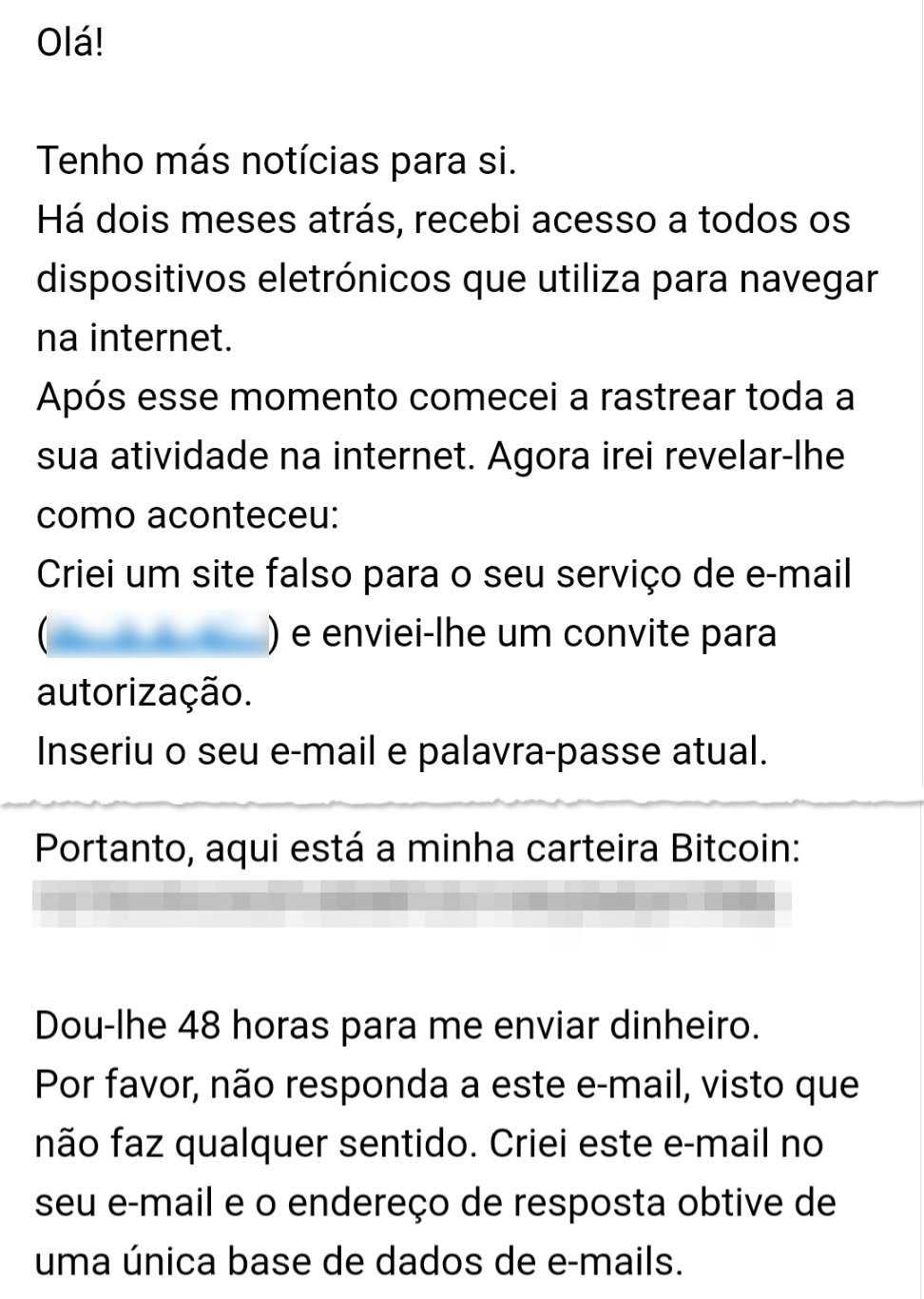

Mensagem cobra até R$ 4,5 mil em Bitcoin para não divulgar vídeo íntimo da vítima. Supostas imagens jamais foram gravadas. Golpistas voltaram a enviar mensagens ameaçando divulgar vídeos íntimos que teriam sido gravados após uma suposta invasão do computador da vítima. O blog apurou que os hackers podem ter faturado pelo menos R$ 50 mil em apenas dois dias e que a fraude foi enviada a muitos endereços de e-mail associados ao Brasil, incluindo servidores públicos, instituições de ensino e hospitais.

A fraude segue a mesma fórmula de outras anteriores: o texto tenta convencer a vítima de que seu computador foi atacado e que um vídeo foi gravado sem sua autorização. Para que as imagens íntimas não sejam reveladas a outras pessoas, o criminoso exige um pagamento em Bitcoin em 48 horas.

A ameaça é completamente falsa. Mesmo que a vítima não pague, o vídeo em questão jamais será divulgado, pois ele não existe. De fato, o e-mail não traz qualquer prova da existência das imagens.

Ameaça de extorsão falsa cobra valor em Bitcoin para não divulgar vídeo íntimo.

Reprodução

E-mail falso de hackers cobra R$ 300 para não divulgar suposto vídeo íntimo gravado sem autorização.

O blog obteve amostras das mensagens enviadas, as quais apontam que os criminosos utilizaram ao menos duas carteiras de Bitcoin. Juntas, elas receberam 14 transferências, somando cerca de R$ 50 mil. Nas mensagens vistas pelo blog, as vítimas receberam cobranças de até US$ 870 (cerca de R$ 4,6 mil), mas algumas transferências nas carteiras são de valores menores.

Não foi possível descobrir se a mesma fraude, com as mesmas carteiras de Bitcoin, foi direcionada a pessoas de outros países. Por esse motivo, não se sabe se esses pagamentos foram realizados por brasileiros. Contudo, as transações ocorreram nos dias 11 e 12 de fevereiro, período que coincide com a data das mensagens e o prazo de 48 horas definido pelo criminoso.

A mensagem é enviada em português europeu (confira trechos logo abaixo). Isso indica que o golpista pode não ser brasileiro e que o texto passou por tradução automática. Os envios, porém, parecem ter sido direcionados a endereços brasileiros e chegaram a usuários de provedores de e-mail nacionais, entidades de governo e instituições de ensino e da saúde.

O blog perguntou ao Serviço Federal de Processamento de Dados (Serpro), que é responsável pelos sistemas de correio eletrônico de diversos órgãos federais, se houve alguma denúncia de usuários a respeito dessa fraude. João Almeida Júnior, superintendente de segurança de informação do Serpro, não confirmou se a mensagem foi recebida por servidores públicos, mas admitiu que esse tipo de mensagem pode, vez ou outra, passar pelos filtros de bloqueio.

O especialista recomendou que os usuários comuniquem o caso à equipe de segurança das empresas ou órgãos onde trabalham e não cedam à chantagem. Para usuários de serviços de e-mail, isso equivale a marcar a mensagem como “Spam” ou “Lixo eletrônico”.

“A primeira ação que o usuário deve fazer ao receber este tipo de conteúdo é procurar o administrador do serviço ou a equipe de segurança para reportar a ocorrência, pois neste momento os técnicos poderão realizar os bloqueios necessário para impedir a propagação bem como para que o golpe não seja consumado. A segunda ação é não ceder às chantagens contidas neste tipo de e-mail, pois o hacker aposta no volume, ou seja, ele envia a mensagem para milhares de pessoas esperando que dezenas ou centenas caiam no golpe. Então reiteramos: não ceda à chantagem”, afirmou Júnior.

A Polícia Federal também foi procurada para comentar o caso, mas houve resposta até a publicação da reportagem.

Outras táticas

Em casos anteriores, essas fraudes já utilizaram serviços de e-mail e de cobrança no Brasil para facilitar os pagamentos e desviar de sistemas de proteção que levam em conta a origem da mensagem.

Também é comum que o e-mail seja acompanhado de uma senha obtida em algum vazamento de dados. A inclusão da senha tem a finalidade de tornar a ameaça mais crível, pois faz a vítima entender que o hacker realmente tem acesso ao seu computador. No entanto, como a senha teve origem em um vazamento, o golpista não precisa de acesso a nenhum sistema da vítima para incluí-la na ameaça.

Neste novo caso, porém, a mensagem falsa não incluía nenhum dado pessoal da vítima.

Chrome agora pode avisar se a sua senha vazou na internet; saiba como ativar

Veja trechos da mensagem

O assunto da mensagem foi “Aguardando pagamento”. O endereço de e-mail do remetente variou de um envio para outro.

Confira abaixo o corpo do e-mail (erros de ortografia e gramáticas preservados do original):

“Tenho más notícias para si.

Há dois meses atrás, recebi acesso a todos os dispositivos eletrónicos que utiliza para navegar na internet. Após esse momento comecei a rastrear toda a sua atividade na internet. Agora irei revelar-lhe como aconteceu: Criei um site falso para o seu serviço de e-mail ([domínio do e-mail da vítima]) e enviei-lhe um convite para autorização. Inseriu o seu e-mail e palavra-passe atual.

Foi dessa forma que consegui obter as suas credenciais e começar a utilizar o seu e-mail de forma indetetável. Após isso, consegui facilmente instalar um cavalo de troia no sistema operativo do seu dispositivo. (Você mesmo fez isso, quando abrir o ficheiro num daqueles e-mails de phishing que criei no seu e-mail).

Este vírus fornece-me acesso a todos os periféricos do seu dispositivo (câmara, microfone, teclado, etc.). De igual modo, guardei todos os seus dados, fotos, vídeos, credenciais de redes sociais, conversas e contactos.

Este software malicioso é atualizado numa base regular e, como tal, é praticamente impossível detetá-lo por diversos serviços e administradores de sistema. É por isso que tenho estado totalmente invisível para si durante algum tempo.”

[O golpista explica como supostamente obteve um vídeo íntimo da vítima e cobra mais de US$ 800 em Bitcoin para não divulgá-lo.]

“Dou-lhe 48 horas para me enviar dinheiro. Por favor, não responda a este e-mail, visto que não faz qualquer sentido. Criei este e-mail no seu e-mail e o endereço de resposta obtive de uma única base de dados de e-mails. Também não faz qualquer sentido pedir ajuda a alguém, dado que este e-mail não pode ser rastreado e as transações Bitcoin são sempre anónimas. Tudo foi deliberadamente planeado. Vejo todas as suas conversas, ouço todas as suas chamadas e espio-o. De igual modo, se alguma vez descobrir que contou acerca deste e-mail a alguém – o vídeo será imediatamente partilhado na internet!

Assim que abrir este e-mail, irei receber uma notificação automática e iniciar imediatamente o contador. Boa sorte e desejo que nunca receba um phishing como este no futuro!”

Dúvidas sobre segurança, hackers e vírus? Envie para g1seguranca@globomail.com

Download seguro: saiba como baixar programas legítimos

Veja dicas de segurança digital

5 dicas de segurança para sua vida digital

Comentar