Estudo aponta que Google já retirou apps do ar, mas lojas ‘alternativas’ ainda oferecem os programas para download. App prometia turbinar navegação web, mas instalava programa espião no smartphone.

Reprodução

A fabricante de antivírus Kaspersky publicou um relatório detalhando um programa espião chamado PhantomLance (“Lança fantasma”, em tradução livre), que está ativo desde 2016. O programa se destaca pela sofisticação e discrição, conseguindo inclusive chegar à Play Store pelo menos oito vezes entre agosto de 2018 e novembro de 2019.

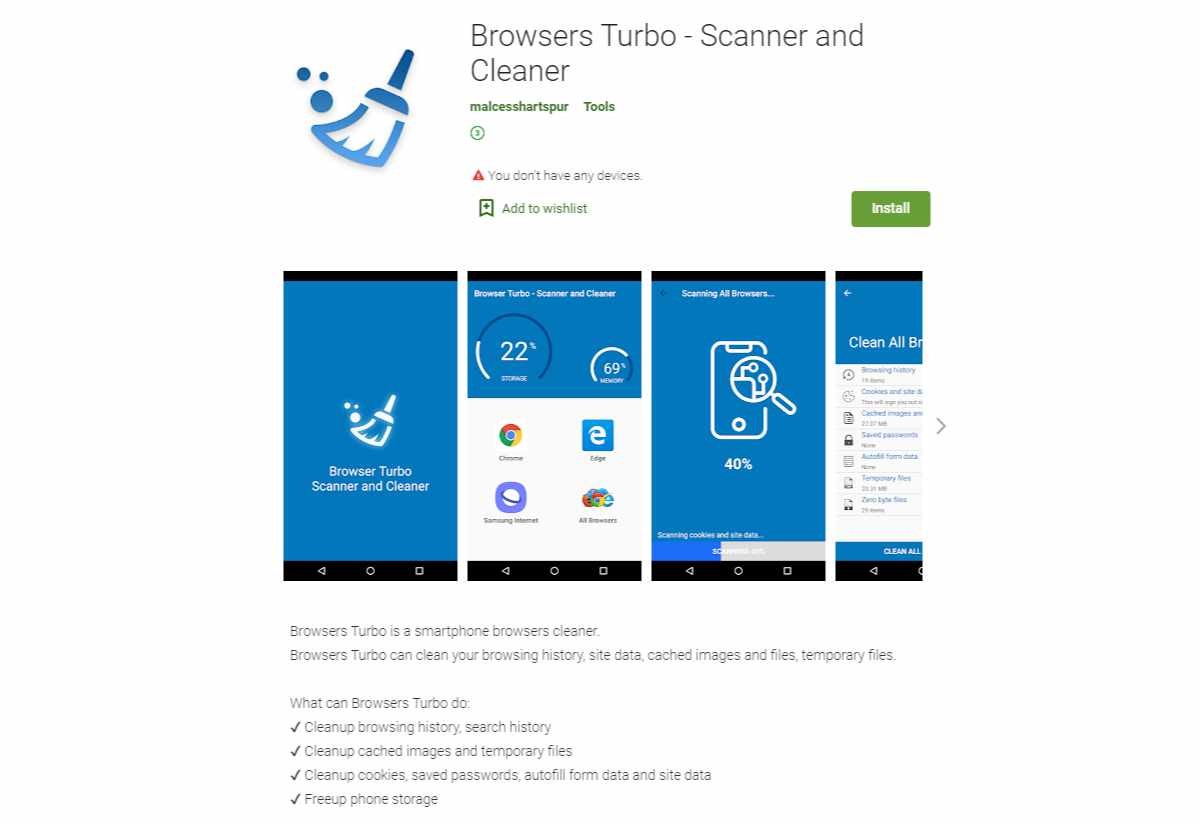

O aplicativo mais recente publicado pelos hackers na Play Store prometia “turbinar” o navegador do smartphone para acelerar a navegação na internet e remover arquivos desnecessários. Ao longo dos anos, invasores também utilizaram bloqueadores de anúncios e plug-ins para “atualizar” o smartphone ou componentes.

O app falso avisava ao usuário que, para desempenhar todas as funções, era preciso acesso “root” – um tipo de permissão que só aparelhos modificados podem conceder.

Se o acesso root fosse concedido, o programa espião teria liberdade para roubar diversas informações do telefone, incluindo contatos e mensagens. O celular também ficaria sob o controle do hacker.

O levantamento da Kaspersky teve início após um alerta da Dr. Web, outra fabricante de antivírus, que apontou a existência de um programa de espionagem na Play Store em 2019. A Kaspersky começou então a investigar aplicativos com características semelhantes – o que levou à descoberta de uma campanha que há anos marca presença na Play Store

Como os apps chegaram à Play Store

A Play Store utiliza diversos filtros – inclusive revisão humana, de acordo com o Google – com o objetivo de bloquear o cadastramento de aplicativos falsos. Para driblar essas medidas, os hackers responsáveis pelo PhantomLance utilizaram truques e códigos escondidos.

Uma das técnicas era cadastrar o app sem nenhum código malicioso, deixando o componente de espionagem para ser incluído em uma atualização. Isso ajudava o app a conseguir mais downloads do que denúncias e avaliações negativas. Depois, a atualização automática se encarregaria de distribuir a versão maliciosa do app a todos os usuários que já tinham instalado o programa anteriormente.

O componente de espionagem era criptografado (“embaralhado”) para escondê-lo dentro do aplicativo. Além disso, parte do conteúdo estava intencionalmente corrompido com dados em ordem inválida. A reconstrução do código, para que pudesse ser executado pelo Android, ocorria apenas no momento necessário.

As permissões do programa espião também eram solicitadas de forma dinâmica – ou seja, durante o uso do aplicativo. Isso não é normal em programas de espionagem, já que há um risco considerável de a vítima negar essas permissões. No entanto, isso também pode ter colaborado para fazer o app passar pelas barreiras da Play Store.

Apesar de ter aparecido na Play Store, o PhantomLance representa um risco maior para quem baixa aplicativos fora da loja do Google. Nas lojas “alternativas”, os apps continuam disponíveis; na loja oficial do Google, eles foram removidos.

Alvo provável é o Vietnã

A Kaspersky encontrou semelhanças entre o PhantomLance e o OceanLotus, um grupo de hackers notório pela sua atividade no sudeste asiático, em especial no Vietnã.

O OceanLotus desenvolve ferramentas de espionagem para outras plataformas, incluindo macOS e Windows. Apesar das diferenças entre os programas de cada plataforma, a Kaspersky encontrou indícios de uma origem comum.

A suspeita também é corroborada pelos dados antivírus da Kaspersky, que indicam a presença dos aplicativos do PhantomLance em smartphones na Índia, no Vietnã e na Indonésia. Também foram registrados casos na Argélia e na África do Sul, no continente africano. A Kaspersky não indicou registros em outros países.

Algumas versões do PhantomLance também miram diretamente os cidadãos do Vietnã. Um dos apps, por exemplo, promete “encontrar bares” no Vietnã; outro app semelhante prometia indicar a localização de igrejas.

Aplicativo promete indicar localização de igrejas no Vietnã.

Reprodução/Kaspersky

Dúvidas sobre segurança, hackers e vírus? Envie para g1seguranca@globomail.com

Comentar